Где хранится ЭЦП в системах Linux

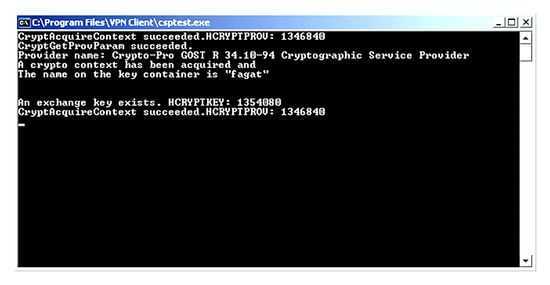

В Linux системах список контейнеров с закрытыми ключами можно найти при помощи утилиты csptest. Находится она в директории: /opt/cprocsp/bin/ .

Список контейнеров компьютера: csptest -keyset -enum_cont -verifycontext -fqcn -machinekeys. Список контейнеров пользователя: csptest -keyset -enum_cont -verifycontext -fqcn. В списках имена контейнеров даются в виде, понятном для бинарных утилит, входящих в состав дистрибутива CSP.

Закрытые ключи хранятся в хранилище HDImageStore на жестком диске, и доступны они и для CSP, и для JCP.

Просмотреть список ключей электронной подписи на ОС Windows может только пользователь с правами администратора. Обычно ключи хранятся в системных папках и имеют расширение .cer или .csr. Чтобы посмотреть список, удалить ненужные элементы или скопировать их на внешний носитель можно воспользоваться программой КриптоПро, браузером Internet Explorer, консолью управления или специальной утилитой certmgr. В Windows XP открытые и закрытые ключи хранятся в разных папках, а закрытые дополнительно шифруются паролем, состоящим из комбинации случайных чисел. Системы Linux хранят все сертификаты в отдельной директории, а пусть к ним задается вручную при помощи команд.

Вчера, видимо, был шабаш https и клиенты стали массово слать сертификаты. Разумеется ни корневых ни промежуточных не прилагалось и просьба их выслать вызывала такое же недоумение как встречный поток у блондинки на дороге с односторонним движением.

На 4-м сертификате дёргать их вручную стало лень (а я ленив по натуре), поэтому набросал «самокат» выцепляющий издателя и формирующий chain-файл для скармливания nginx’у. Наверняка он не идеален и проверен лишь на полуторадесятках сертификатов, но чем богаты.

Об устройстве x.509 много сказано (в том числе на хабре), поэтому повторяться не буду.

Ниже просто пошаговая инструкция получения цепочки вперемешку с небольшой выжимкой из теории и не более того.

Всё нижесказанное актуально для:

Итак, предположим, что у нас есть PEM-сертификат сайта. Для примера мы возьмём сертфикат ya.ru (не только ж пинговать его).

Помимо самого кодированного запроса, версии, подписи и т.п. в нём имеется ряд расширений. Одно из которых Authority Information Access нас и интересует:

Параметр CA Issuers как раз и содержит следующий в цепочке сертификат. Как правило, данный сертификат либо в PEM, либо в DER(как в нашем случае) форматах.

На деле PEM формат не более чем base64 представление DER и получить PEM из DER можно сделав base64 ./ycasha2.cer ./ycasha2.pem и обрамив кодированный текст «——BEGIN CERTIFICATE——»,»——END CERTIFICATE——». Однако, логичнее и проще сделать это преобразование средствами openssl:

Едем дальше и смотрим следующий сертификат в цепочке:

Преобразовываем и его:

В данном сертификате (т.к. он корневой) отсутствует расширение Authority Information Access:

То есть на нём и закончим вытягивание цепочки. Осталось собрать это всё в chain-файл:

Вроде бы теперь можно ставить (если есть Private Key), но остановлюсь ещё на паре нюансов. Установив свой сертификат на свой Яндекс проверяем его:

Всё хорошо, но это лишь потому, что в дефолтных путях -CApath, -CAfile моего openssl нашлись нужные хеши сертификатов. Если мы их изменим, либо по дефолтным путям их нет, либо они просто устарели, либо у кого-то версия openssl с багом, в которой не «цеплялись» default CApath (если не ошибаюсь с 1.0.1с по 1.0.1e), то получим неприятность в виде:

Понятно, что корневой сертификат подписать некому, поэтому нужно нашей системе разрешить доверять ему. Для этого можно создать кусочек хранилища. При поиске требуемого сертифката openssl пытается отыскать его по хешу сертификата.

И теперь наша система доверяет ya.ru:

Разумеется делать руками каждый раз лень, потому слегка автоматизируем:

Как-то так… Разумеется скрипт не универсален, всё на скорую руку в предверии грандиозного шухера. Комментарии/пожелания приветствуются, но отвечать вряд ли смогу — у нас тут (в Беларуси) дурдом деноминация.

Сертификаты являются одним из вариантов безопасности для Виндовс 7. Это цифровая подпись, которая проверяет достоверность и подлинность различных веб-узлов, служб и всевозможных устройств. Выдача сертификатов осуществляется сертификационным центром. Они хранятся в специализированном месте системы. В данной статье мы рассмотрим, где находится «Хранилище сертификатов» в ОС Windows 7.

Сертификаты являются одним из вариантов безопасности для Виндовс 7. Это цифровая подпись, которая проверяет достоверность и подлинность различных веб-узлов, служб и всевозможных устройств. Выдача сертификатов осуществляется сертификационным центром. Они хранятся в специализированном месте системы. В данной статье мы рассмотрим, где находится «Хранилище сертификатов» в ОС Windows 7.

Удаление старого сертификата ЭЦП

Иногда появляется необходимость удалить сертификат из хранилища Windows, устаревший, поврежденный или сертификат, в котором больше нет необходимости. К примеру, нужно удалить неиспользуемые сертификаты для Кабинета Налогоплательщика РК, а также портала Статистики РК либо других порталах, которые используют для входа сертификаты непосредственно из хранилища Windows. Рассмотрим, как удалить старый сертификат ЭЦП.

Имеется два способа доступа к хранилищу сертификатов: через свойства Internet Explorer либо через оснастку осуществляемого управления Windows.

Итак, первый способ, который позволяет удалить сертификаты (ЭЦП) пользователя. Для этого потребуется открыть Панель управления (в перационной системе Windows 10 щелкнуть правой клавишей по кнопке Пуск). Далее в открывшейся Панели управления выбрать пункт Сеть и Интернет.

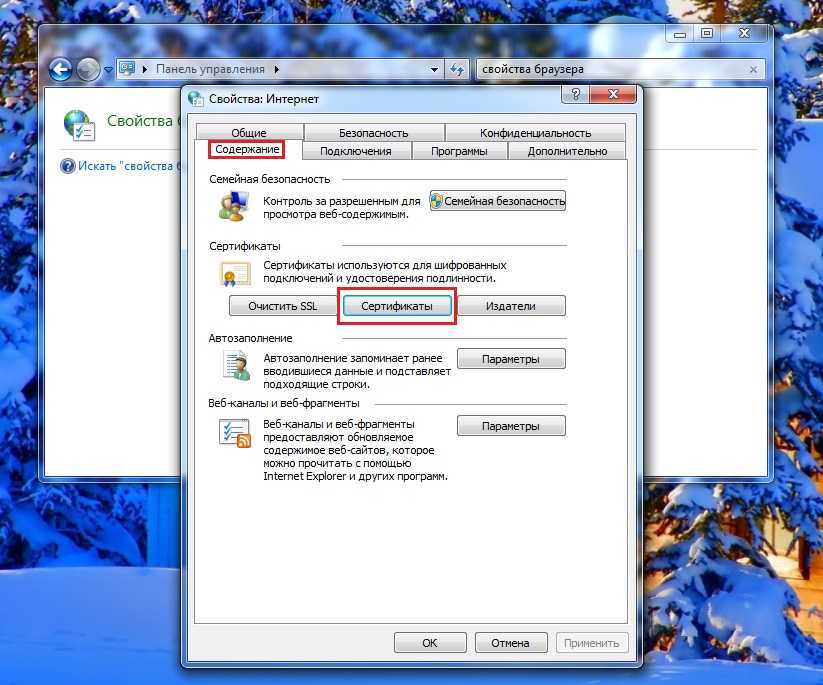

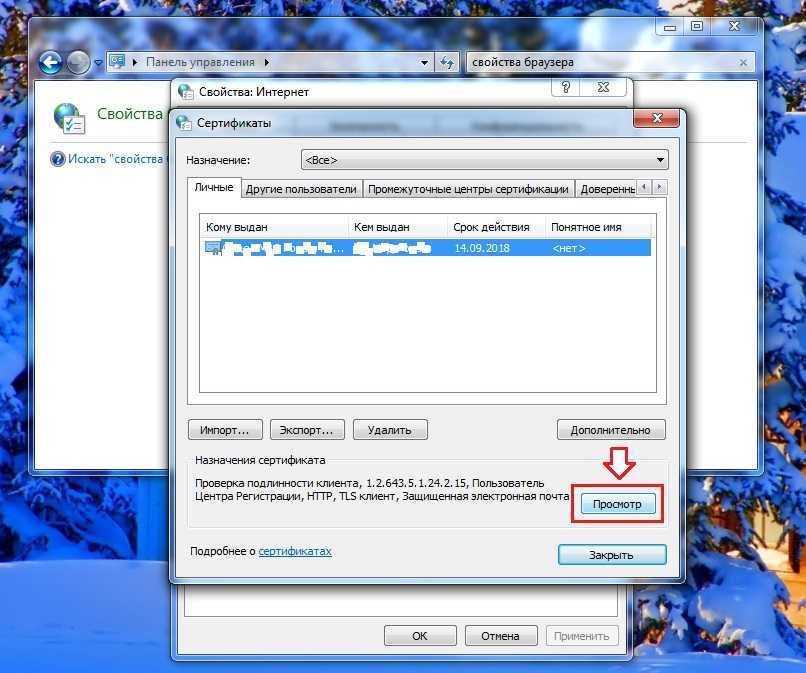

Далее в открывшемся окне щелкнуть по пункту Управление настройками браузера, появится окно Свойства: Интернет. Перейти на вкладку Содержание, в ней нажать на кнопку Сертификаты. В появившемся окне Сертификаты можно удалить сертификат, в котором нет необходимости.

Но существует минус в этом способе. При использовании данного способа мы видим не все сертификаты, которые установлены, и не ко всем сертификатам имеется доступ.

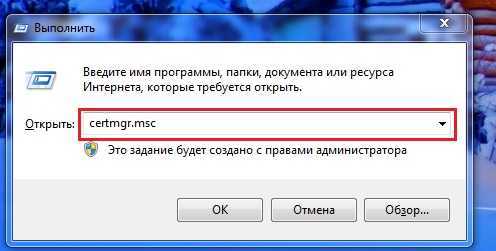

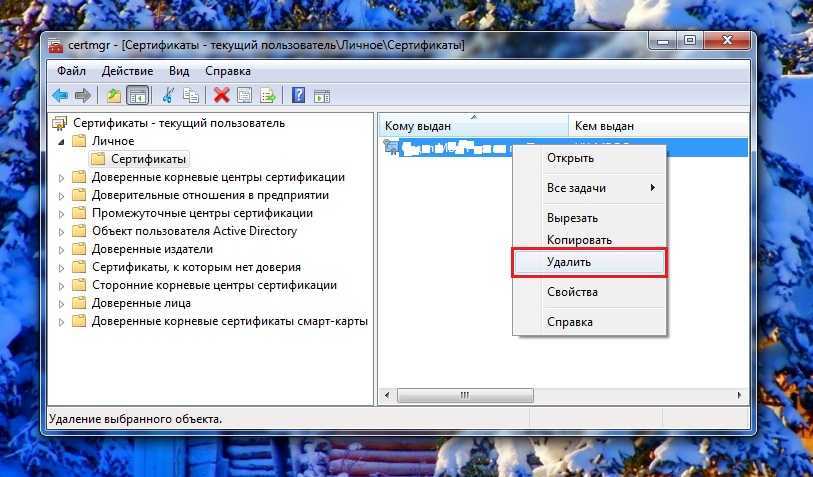

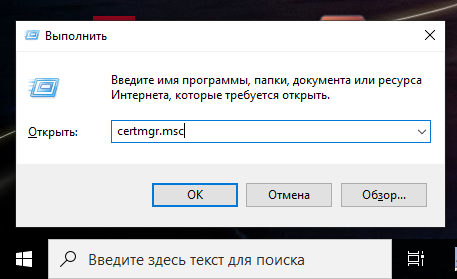

Для того, чтобы получить полный доступ к хранилищу сертификатов Windows, используется доступ через оснастку управления. Понадобится в Командной строке или в окне Выполнить (комбинация клавиш Windows +R) ввести название оснастки — certmgr.msc. Эта оснастка приводит к получению полного доступа к хранилищу сертификатов Windows, и к сертификатам пользователя, и к корневым центрам сертификации. Вот мы и рассмотрели, как удалить электронную подпись с компьютера.

Все

тарифы на электронные подписи Вы можете посмотреть

в разделе

.

Для работы с электронными документами. Теперь возникает другой, вполне резонный вопрос, а как удалить ЭЦП с компьютера

или из реестра

, и стоит ли вообще это делать.

Как удалить сертификат ЭЦП

Как известно, сертификат ЭЦП хранится в реестре Windows

, но нам эта информация сегодня не пригодится, копаться в реестре мы не собираемся. А для того, чтобы , мы воспользуемся другим, более простым методом. Для этого необходимо выполнить несколько несложных действий.

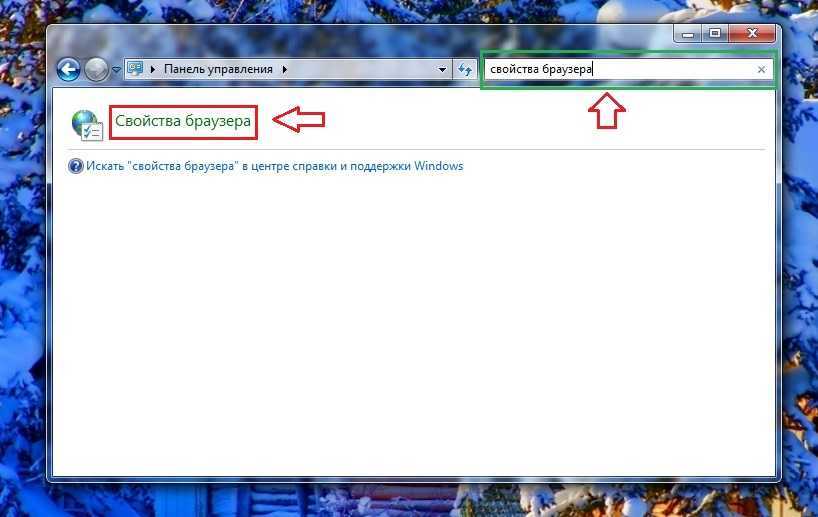

Откройте меню Пуск

→ Панель управления.

В строке поиска напишите свойства браузера

, а в левой части окна нажмите Свойства браузера.

В открывшемся окне перейдите на вкладку , где в разделе Сертификаты

нажмите одноименную кнопку Сертификаты.

Откроется окно со всеми установленными на компьютер сертификатами.

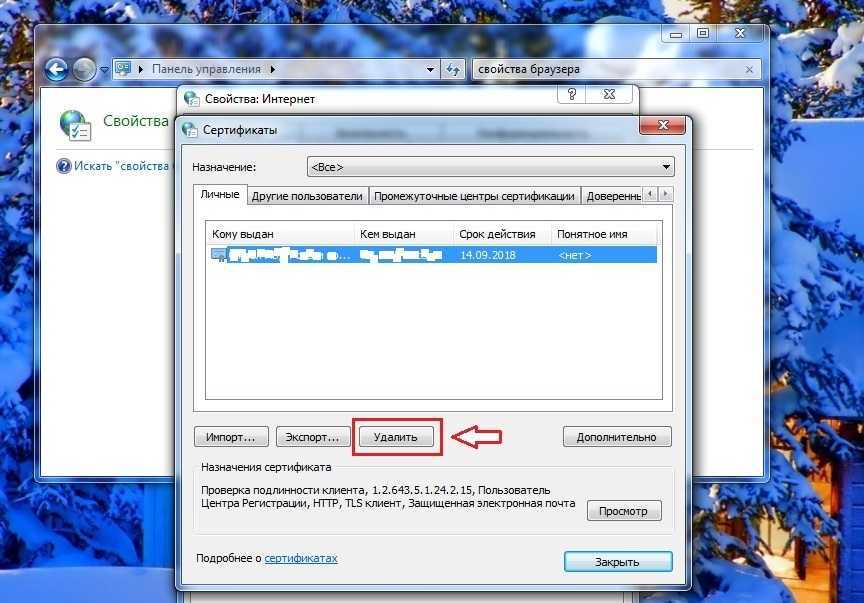

Найдите нужный сертификат, выделите его и нажмите Удалить

.

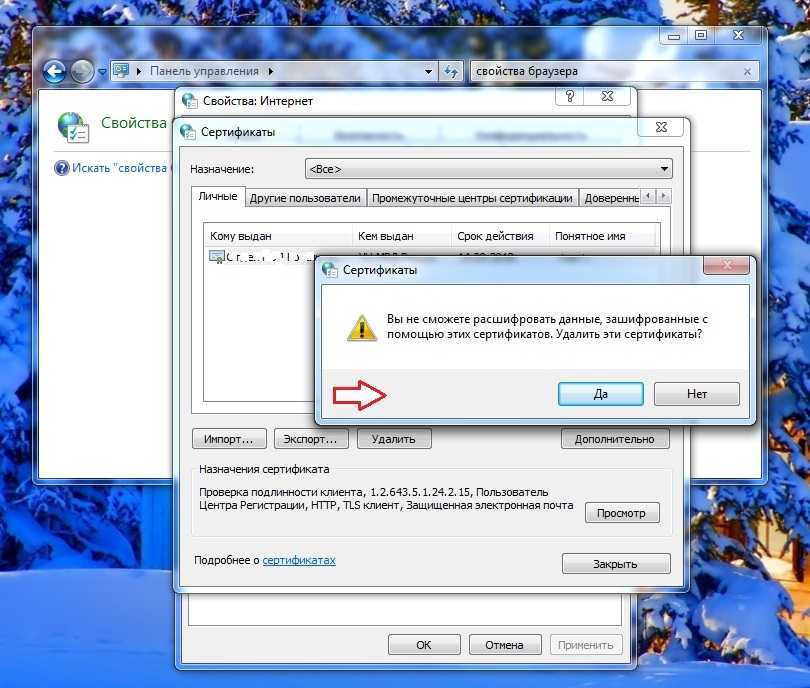

При этом появится предупреждение о том, что зашифрованная с помощью данного сертификата информация не сможет быть расшифрована. Если вы уверены в своих действиях, нажмите Да.

Как посмотреть сертификат ЭЦП

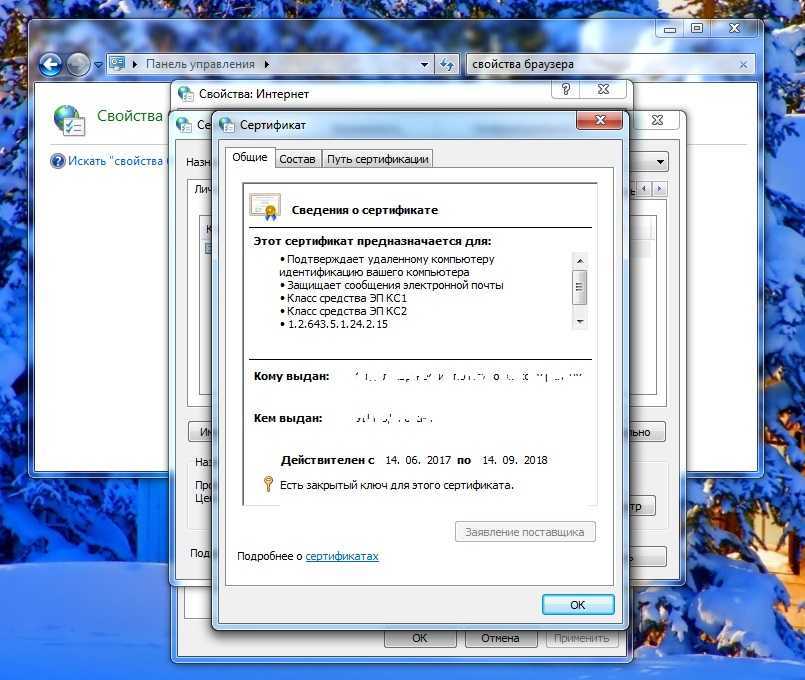

Для того, чтобы убедиться в правильности выбора сертификата, непосредственно перед его удалением, вы можете просмотреть сертификат

, выделив его, и нажав Просмотр.

Перед вами откроется окно с конкретным сертификатом. Здесь представлена вся информация на данный сертификат.

Таким образом можно удалить сертификат ЭЦП с компьютера

. Также, для того, чтобы открыть хранилище сертификатов

, существует и другой способ, возможно для кого-то более удобный.

На клавиатуре нажмите (сочетание клавиш Win + R), в открывшемся окне введите certmgr.msc

. Нажмите Ок.

Откроется окно с сертификатами. Как и в предыдущем случае, найдите сертификат, который необходимо удалить, выделите его, нажмите правой кнопкой мыши (на нем нажмите) и выберите Удалить.

Все. Сертификат ЭЦП удален с компьютера

. При все при этом, все же не лишним будет напомнить, что при удалении сертификата с компьютера, подвергаются риску некоторые более ранние документы, при шифровании которых использовалась настоящая ЭЦП.

Рядовые пользователи с хранилищем сертификатов Windows 7 или любой другой операционной системы, относящейся к этому семейству, не сталкиваются практически никогда. Но вот системным администраторам или юзерам достаточно высокого уровня подготовки иногда бывает крайне необходимо использовать его для удаления старых документов или цифровых подписей, а также для установки новых. Зачем все это нужно и где в Windows 7 хранилище сертификатов, далее и рассмотрим. Заранее надо сказать, что обычным пользователям рассмотрение этих вопросов может понадобиться и в целях получения общей информации, и для выполнения вышеописанных действий, поскольку нельзя исключать, что они в определенной ситуации могут потребоваться.

Утилита rootsupd.exe

В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe. В этой утилита содержится список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates).

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов. Однако нам чуть позже понадобится файл updroots.exe.

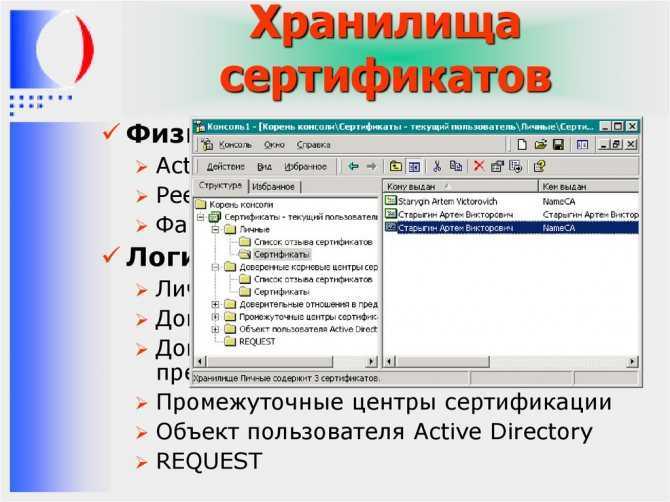

Что такое хранилище сертификатов в Windows системах

Термин «хранилище сертификатов» можно расшифровать как часть оперативной памяти ПК, где помещена на хранение самая секретная зашифрованная информация. К таковой относятся:

- учетные данные;

- доступ к определенным программным продуктам.

Хранилище сертификатов

Сертификаты служат для идентификации человека посредством сети интернет, после чего он сможет подтвердить допуск к определенным утилитам.

Доступ к секретным документам имеют единицы. Хранилище, как объект ОС, можно обозначить как отдельный файл, но для его открытия используются совсем другие средства, нежели доступные многим программы.

Хранилище имеет два отдельных раздела. В одном хранятся личные данные пользователя, в другом – средства идентификации самого компьютера. Сохранение происходит локально для каждого ПК и для каждого пользователя, который работает на нем.

У файла сертификата расширение .cer или .csr. Он занимает совсем немного места. Объем занятой памяти не превышает нескольких килобайт. Кстати, подобные файлы эксплуатируются в ОС Linux, MacOS. Файлы с подобным расширением можно назвать стандартным форматом ЭЦП. Во многих странах используются сертификаты стандарта .x509. В РФ они распространения не получили.

Для чего оно нужно

Каждый документ в хранилище призван сохранить безопасность работы операционной системы ПК. Это предотвращает проникновение в систему опасных или нежелательных и сомнительных программ. Каждая цифровая подпись отвечает за благонадежность отдельно взятого софта. Иногда такую же проверку проходит и сам пользователь. То есть для него тоже имеется свой идентификатор.

Корневой центр сертификации

У Виндовс есть свои корневые сертификаты. Благодаря им поддерживается стандартная работа ОС. Например, можно совершенно спокойно пользоваться функцией «Центр обновления Windows».

Очень широкое применение сертификация получила в Google Chrome. Особенно она востребована для взаимодействия с государственными сайтами. Чтобы иметь доступ к базам данных, обязательно нужно соответствующее разрешение. Вот его и выдает государственный сайт.

Немало утилит создают свои шифры. Например, если требуется изменить характеристики оборудования. Таким образом они обеспечивают программному продукту законность.

Как открыть «Хранилище сертификатов» в Windows 7

Как открыть «Хранилище сертификатов» в Windows 7

Как открыть «Хранилище сертификатов» в Windows 7

Рады представить вашему вниманию магазин, который уже удивил своим качеством!

И продолжаем радовать всех!)

Мы — это надежное качество клада, это товар высшей пробы, это дружелюбный оператор!

Такого как у нас не найдете нигде!

Наш оператор всегда на связи, заходите к нам и убедитесь в этом сами!

Наши контакты:

Telegram:

https://t.me/stufferman

Внимание! Роскомнадзор заблокировал Telegram ! Как обойти блокировку:

http://telegra.ph/Kak-obojti-blokirou-Telegram-04-03-2

Чтобы найти хранитель сертификатов, нужно отыскать папку под названием certmgr. Сделать это легко через ‘Пуск’. Нажимаем находится внизу слева и низу в строке ‘Поиск’ вводим название данной папки. Поисковик без труда ее найдет.

Как правило хранение сертификатов производится в системном реестре , просто многие люди, даже при большом желании, не могут их там найти, так как это сложно. Для упрощения поиска сертифкатов, в наличии системы, имеется встроенная утилита.

Один, два, три — ничего сложного! Компьютер — Диск С — и т. Но мы пойдем другим путем: Открываем меню ‘Пуск’ кнопочка внизу слева , в нижней строке этого меню набираем команду: На компьютере существует специальная папка, в которой имеются сохранённые сертификаты.

Для того чтобы отыскать данную папочку вам необходимо будет перейти в ‘пуск’ далее вам нужно в строчке поиска ввести certmgr. Найдите на нижней панели значок лупы. Это поиск в Винде всяких приложений, устройств и всего такого.

Там можно набрать название ‘Хранилище сертификатов’, если не получите нужного ответа, в таком случае ищите ‘Пуск’ и печатайте следующее: По сути сертификаты хранятся в системном реестре, но искать там и разбиратся будет достаточно накладно.

Найти хранилище сертификатов не так уж и просто, особенно если толком не разбираешься в компьютере. Для начала ищем пуск. Потом в поисковой строке вводим certmgr. После этого открывается Диспетчер сертификатов. Это то что вы искали. Вы можете самостоятельно ими управлять или редактировать.

Вы не найдете на компьютере определенную папку, где сохранены сертификаты. Нужно искать ‘Диспетчер сертификатов’, при помощи которого можно ими управлять и просматривать. Чтобы найти его, откройте ‘Пуск’ и через строку поиска отыщите на компьютере certmgr.

Они находятся в реестре системы ,а если вдруг их там нет и вы не можете найти в хранилище ни одного сертификата, то скорее всего прицепился троян и нужно искать его. Так же информацию о них можно найти под названием certificate store.

Если вы у нас впервые: Где находится хранилище сертификатов Windows 7? Активировать ее можно за счет такой команды как — После появления за счет нее окна, в котором можно производить разного рода минупуляции, все станет доступно и просто..

Для того, чтобы вызвать окно сертификатов нужно совершить следующие действия: Для управления сертифкатами сущесвует встроенная утилита. Для вызова Пуск-выполнить команда certmgr.

Почему Opera не использует хранилище сертификатов Microsoft Windows? Как настроить автоматическое подключения к Интернету Windows 7 Windows 8? Как установить темы в Windows 7? Что делать если Windows 7 не принимает ключ см? Можно ли windows XP переустановить на windows 7? Что подарить учительнице на первое сентября? Где можно скачать Windows 7 через uTorrent? Где найти бесплатно ключ для Windows Windows7 Ultimate? Задайте его нашему сообществу, у нас наверняка найдется ответ! Делитесь опытом и знаниями, зарабатывайте награды и репутацию, заводите новых интересных друзей! Задавайте интересные вопросы, давайте качественные ответы и зарабатывайте деньги. Статистика проекта за месяц. Помогите нам стать лучше. Так же информацию о них можно найти под названием certificate store комментировать в избранное ссылка отблагодарить Знаете ответ? Введите контрольное число с картинки:

Телевизор лсд купить дешево челябинск

Полная реклама олд спайс

Как добавить корневые сертификаты Windows 10 вручную?

- Установить сертификаты из доверенных ЦС

- Установите сертификаты с помощью консоли управления Microsoft

Способ 1. Установите сертификаты из доверенных ЦС

Вот как вы можете добавить цифровые сертификаты в Windows 10 из доверенных центров сертификации.

Во-первых, вам нужно загрузить корневой сертификат из ЦС. Например, вы можете скачать его с сайта GeoTrust.

Затем откройте локальную политику безопасности в Windows, нажав горячую клавишу Win + R и введите «secpol.msc» в текстовом поле «Выполнить»

Обратите внимание, что Windows 10 Home edition не включает редактор локальной политики безопасности.

Затем нажмите Политики открытого ключа и Параметры проверки пути сертификата , чтобы открыть окно Свойства параметров проверки пути сертификата.

Перейдите на вкладку «Магазины» и установите флажок Определить эти параметры политики .

Выберите параметры Разрешить доверенные корневые центры сертификации для проверки сертификатов и Разрешить пользователям доверять сертификатам доверенных сертификатов , если они еще не выбраны.

Вам также следует установить флажки Сторонние корневые центры сертификации и корпоративные корневые центры сертификации и нажать кнопки Применить > ОК , чтобы подтвердить выбранные настройки.

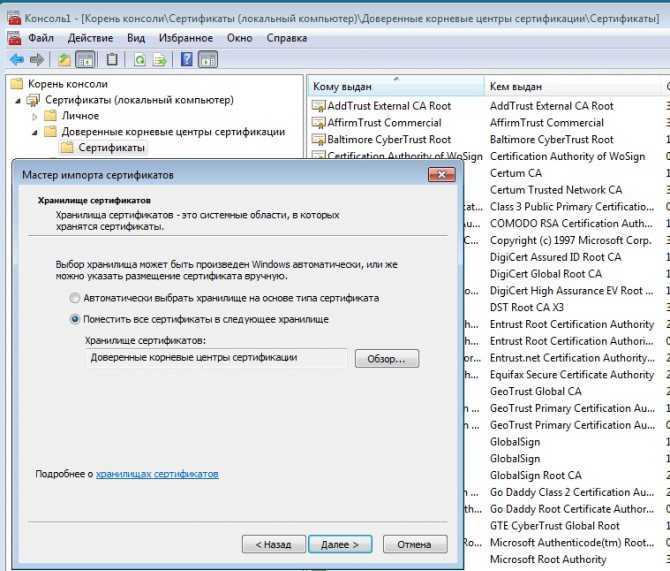

Затем нажмите горячую клавишу Win + R и введите «certmgr.msc» в текстовом поле «Выполнить», чтобы открыть окно, показанное на снимке экрана ниже. Это менеджер сертификации, который перечисляет ваши цифровые сертификаты.

Нажмите Доверенные корневые центры сертификации и щелкните правой кнопкой Сертификаты , чтобы открыть контекстное меню.

Выберите Все задачи > Импорт в контекстном меню, чтобы открыть окно, показанное ниже.

Нажмите кнопку Далее , нажмите Обзор, и выберите корневой файл цифрового сертификата, сохраненный на жестком диске.

Снова нажмите Далее , чтобы выбрать Автоматически выбирать хранилище сертификатов на основе типа сертификата .

Затем нажмите Далее > Готово , чтобы завершить работу мастера импорта

Откроется окно, подтверждающее, что « импорт был успешным. »

Способ 2. Установите сертификаты с помощью консоли управления Microsoft

- Вы также можете добавить цифровые сертификаты в Windows с помощью консоли управления Microsoft. Нажмите клавишу Win + R и введите «mmc» в «Выполнить», чтобы открыть окно ниже.

- Нажмите Файл , а затем выберите Добавить/удалить оснастки , чтобы открыть окно на снимке экрана ниже.

- Затем выберите Сертификаты и нажмите кнопку Добавить .

- Откроется окно оснастки «Сертификаты», в котором можно выбрать Учетная запись компьютера > Локальная учетная запись и нажать кнопку Готово , чтобы закрыть окно.

- Затем нажмите кнопку ОК в окне «Добавить или удалить оснастку».

- Теперь вы можете выбрать Сертификаты и щелкнуть правой кнопкой мыши Доверенные корневые центры сертификации в окне консоли MMC, как показано ниже.

- Затем нажмите Все задачи > Импорт , чтобы открыть окно мастера импорта сертификатов, из которого можно добавить цифровой сертификат в Windows.

Теперь вы установили новый доверенный корневой сертификат в Windows 10. Таким же образом вы можете добавить еще много цифровых сертификатов для этой ОС и других платформ Windows. Просто убедитесь, что сторонние цифровые сертификаты поступают от доверенных центров сертификации, таких как GoDaddy, DigiCert, Comodo, GlobalSign, Entrust и Symantec.

Примечание редактора . Этот пост был первоначально опубликован в апреле 2017 года и с тех пор был полностью переработан и обновлен для обеспечения свежести, точности и полноты.

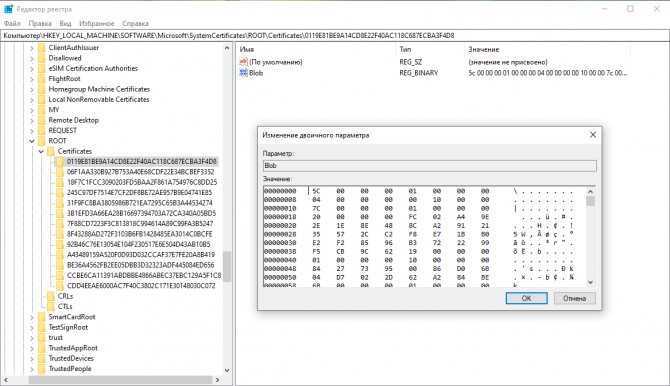

Общесистемные корневые CA сертификаты

Если вы задаётесь вопросом, в какой папке хранятся сертификаты в Windows, то правильный ответ в том, что в Windows сертификаты хранятся в реестре. Причём они записаны в виде бессмысленных бинарных данных. Чуть ниже будут перечислены ветки реестра, где размещены сертификаты, а пока давайте познакомимся с программой для просмотра и управления сертификатами в Windows.

В Windows просмотр и управление доверенными корневыми сертификатами осуществляется в программе Менеджер Сертификатов.

Чтобы открыть Менеджер Сертификатов нажмите Win+r, введите в открывшееся поле и нажмите Enter:

certmgr.msc

Перейдите в раздел «Доверенные корневые центры сертификации» → «Сертификаты»:

![]()

Здесь для каждого сертификата вы можете просматривать свойства, экспортировать и удалять.

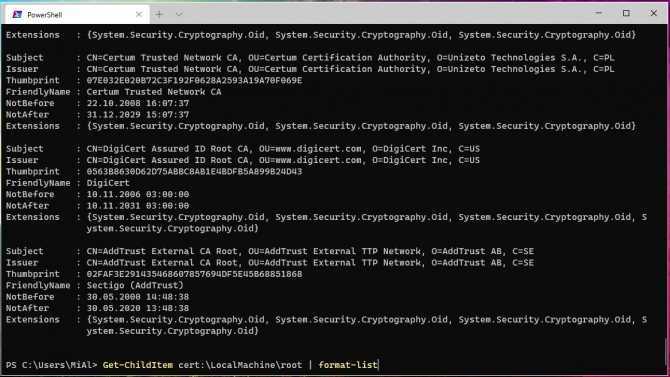

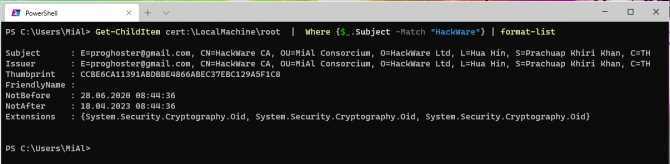

Просмотр сертификатов в PowerShell

Чтобы просмотреть список сертификатов с помощью PowerShell:

Get-ChildItem cert:\LocalMachine\root | format-list

Чтобы найти определённый сертификат выполните команду вида (замените «HackWare» на часть искомого имени в поле Subject):

Get-ChildItem cert:\LocalMachine\root | Where {$_.Subject -Match «HackWare»} | format-list

Теперь рассмотрим, где физически храняться корневые CA сертификаты в Windows. Сертификаты хранятся в реестре Windows в следующих ветках:

Сертификаты уровня пользователей:

- HKEY_CURRENT_USER\Software\Microsoft\SystemCertificates — содержит настройки сертификатов для текущего пользователя

- HKEY_CURRENT_USER\Software\Policies\Microsoft\SystemCertificates — как и предыдущее расположение, но это соответствует сертификатам пользователей, развёрнутым объектом групповой политики (GPO (Group Policy))

- HKEY_USERS\SID-User\Software\Microsoft\SystemCertificates — соответствует настройке определённых пользовательских сертификатов. У каждого пользователя есть своя ветка в реестре с SID (идентификатор безопасности).

Сертификаты уровня компьютера:

- HKEY_LOCAL_MACHINE\Software\Microsoft\SystemCertificates — содержит настройки для всех пользователей компьютера

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates — как и предыдущее расположение, но это соответствует сертификатам компьютера, развёрнутым объектом групповой политики (GPO (Group Policy))

Сертификаты уровня служб:

HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Services\ServiceName\SystemCertificates — содержит настройки сертификатов для всех служб компьютера

Сертификаты уровня Active Directory:

HKEY_LOCAL_MACHINE\Software\Microsoft\EnterpriseCertificates — сертификаты, выданные на уровне Active Directory.

И есть несколько папок и файлов, соответствующих хранилищу сертификатов Windows. Папки скрыты, а открытый и закрытый ключи расположены в разных папках.

Пользовательские сертификаты (файлы):

- %APPDATA%\Microsoft\SystemCertificates\My\Certificates

- %USERPROFILE%\AppData\Roaming\Microsoft\Crypto\RSA\SID

- %USERPROFILE%\AppData\Roaming\Microsoft\Credentials

- %USERPROFILE%\AppData\Roaming\Microsoft\Protect\SID

Компьютерные сертификаты (файлы):

C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys

Рассмотрим теперь где хранятся корневые CA сертификаты веб-браузеров.

Что такое сертификат ЭЦП

Сейчас все почаще встречается дистанционное оформление бумаг. Сделки заключаются удаленно, присутствие сторон необязательно. Удостоверяющий центр выпускает специальную бумагу в электрическом либо картонном формате. С его помощью подтверждается подлинность цифровой подписи, перекрывается доступ посторонним лицам к закрытой инфы.

В сертификате ЭЦП содержатся последующие данные:

- Сведения о обладателе;

- Срок деяния;

- Заглавие удостоверяющего центра, издавшего документ;

- Наименование средства;

- Проверочный ключ;

- Информация об ограничениях в области внедрения.

Аккредитованный удостоверяющий центр в момент выпуска документа генерирует ключ проверки. При всем этом сохраняются сведения о обладателе электрической подписи в особом файловом массиве.

В системе Linux

Задействовав утилиту Csptest, размещенную в директории /opt/cprocsp/bin/. Находят сертификационные файлы ЭЦП в операционной системе Linux.

Список открытых ключей компьютера: csptest.Keyset.Enum_cont.Verifycontext.Fqcn.Machinekeys.

Перечень сертификатов юзера: csptest.Keyset.Enum_cont.Verifycontext.Fqcn.

Csptest позволяет делать криптографические операции с целью проверки работоспособности CSP.

На жестком диске расположено хранилище HDImageStore, куда заносятся закрытые ключи. Доступ к ним открыт и для JCP.

Для хранения сертификатов в ОС Linux создается особая директория. Путь к ним раскрывается вручную вводом особенных команд.

Через «КриптоПро»

- Надавить кнопку «Пуск»;

- В строке «Все программы» избрать «КриптоПРО»;

- Войти в раздел «Сертификаты».

Средства криптографической защиты инфы «КриптоПро».

В реестре

Допускается хранить сертификаты ЭЦП в реестре по аналогии со стандартными главными носителями. Отыскать перенесенные ключи цифровой подписи можно в папках:

- HKEY_LOCAL_MACHINE\SOFTWARE\CryptoPro\Setting\Users\(идентификатор юзера)\Keys\ заглавие контейнера (для 32-битной ОС Windows);

- Для 364-битной операционной системы «Windows» файл находится по адресу: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\CryptoPro\Setting\Users\(идентификатор юзера)\Keys\ наименование сертификата;

- В отдельных случаях для поиска папки, в какой хранится электрическая подпись, задается направление: HKEY_USERS\S-1-5-21-_Classes\VirtualStore\MACHINE\SOFTWARE\Wow6432Node\CryptoPro\Setting\USERS\S-1-5-21-\Keys.

Сертификаты ЭЦП хранятся в реестре Windows в особом разделе.

На ПК

Доступ к открытому ключу для способности его чтения на ПК можно получить средством проводника. Для этого задается направление по адресу: C:UsersПОЛЬЗОВАТЕЛЬAppDataRoamingMicrosoftSystemCertificates. Метод употребляется на платформе Vista и поболее поздних версиях программного обеспечения.

Место хранения ЭЦП защищено от чужого доступа.

Не считая того, отыскать сертификат ЭЦП на компьютере можно в зашифрованном формате в отдельной папке Windows. Просмотреть либо сделать дубликаты содержащихся в ней данных не получится, т.К. Операционная система ограничивает доступ.

Через Internet Explorer

В Internet Explorer для просмотра инфы об ЭЦП действуют по аннотации:

- Открыть страничку веб-обозревателя;

- В меню избрать пункт «Свойства браузера»;

- Во показавшемся окне кликнуть на раздел «»;

- Надавить на графу «Сертификаты».

Раскроется вкладка, содержащая полный список установленных сертификационных файлов. Программное обеспечение посторониих поставщиков отображается раздельно.

Другой вариант действий включает прохождение по такому пути: «Центр управления сетями и общим доступом» — «Свойства браузера» — «» — «Сертификаты».

Преимущество просмотра ключей через веб-обозреватель — отсутствие необходимости обладания правами админа. Недочет — невозможность удаления инфы.

Через контроль управления

Разработчики программного обеспечения встроили в Windows особый инструмент, позволяющий просматривать сертификационные файлы ЭЦП. Порядок действий:

- Сочетанием кнопок WinR и вводом «cmd» вызвать командную строчку и надавить «Энтер»;

- После чего перейти по команде mmc в терминал;

- Открыть вкладку «Файл»;

- В предлагаемом списке избрать «Добавить изолированную оснастку»;

- Кликнуть на раздел «Сертификаты».

Для благополучного выполнения процедуры непременно обладание правами админа.