Хранилище сертификатов windows 7 и выше: что это, для чего это нужно и какие действия с ним можно выполнить?

Рядовые пользователи с хранилищем сертификатов Windows 7 или любой другой операционной системы, относящейся к этому семейству, не сталкиваются практически никогда. Но вот системным администраторам или юзерам достаточно высокого уровня подготовки иногда бывает крайне необходимо использовать его для удаления старых документов или цифровых подписей, а также для установки новых.

Зачем все это нужно и где в Windows 7 хранилище сертификатов, далее и рассмотрим. Заранее надо сказать, что обычным пользователям рассмотрение этих вопросов может понадобиться и в целях получения общей информации, и для выполнения вышеописанных действий, поскольку нельзя исключать, что они в определенной ситуации могут потребоваться.

Получения списка корневых сертификатов с узла Windows Update с помощью Сertutil

Последняя версия утилиты для управления и работы с сертификатам Сertutil

(представленная в Windows 10), позволяет скачать и сохранить в SST файл актуальный список корневых сертификатов.

Поместите сертификаты для импорта на рабочий стол

В противном случае используйте следующую процедуру. Здесь вы увидите всю цепочку, а сверху вниз увидите сертификат, который подписывал ваш сертификат, сертификат, который его подписал, и т.д. если у последнего есть одно и то же поле темы и проблемы, вызывает корневой сертификат. Между вашим сервером и последним может быть несколько сертификатов; они называются промежуточными сертификатами. Вы должны импортировать сертификаты один за другим.

Импортировать сертификат

Вы также можете найти сертификаты, используемые здесь.  Промежуточные сертификаты Корневые сертификаты.

Промежуточные сертификаты Корневые сертификаты.

. После того, как вы импортировали всю цепочку сертификации в правильные каталоги, перезапустите веб-сервер. Если это не работает, перезагрузите компьютер перед вызовом.

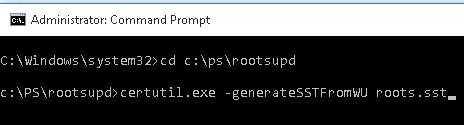

Для генерации SST файла, на компьютере Windows 10 с прямым доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU roots.sst

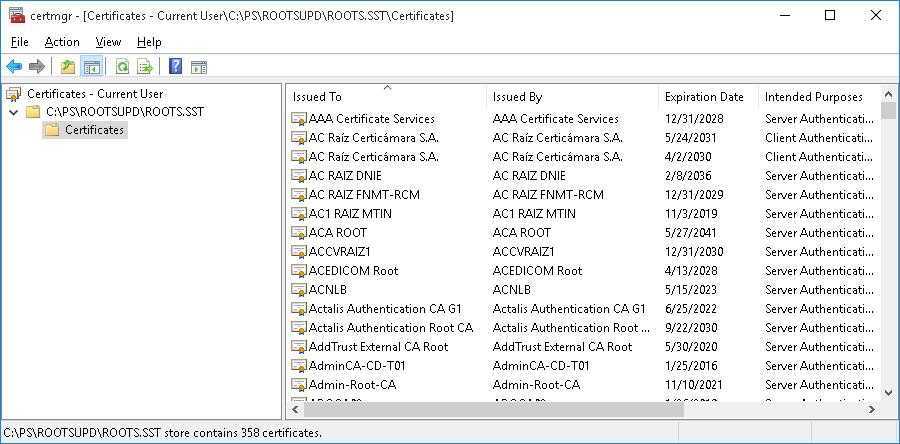

В результате в целевом каталоге появится файл SST, содержащий актуальный список сертификатов. Дважды щелкните по нему для открытия. Данный файл представляет собой контейнер, содержащий сертификаты.

В этой статье вы можете настроить автоматическую регистрацию сертификатов для своих пользователей и компьютеров. Чтобы завершить настройку, включите автоматическую регистрацию через клиента служб сертификатов — автоматическая регистрация. Включите автоматическое обновление и обновление сертификатов.

Настроить доверенные корни и сертификаты, которые не разрешены

Эти сертификаты были созданы посредническим органом. В этой короткой статье вы можете настроить автоматическую регистрацию сертификатов. Затем поделитесь им, нажав следующие кнопки. Эта документация архивирована и не обрабатывается. Эти сертификаты считаются доверенными операционной системой и могут использоваться приложениями в качестве ссылки на иерархии открытых ключей и доверенные цифровые сертификаты.

Как вы видите, откроется знакомая оснастка управления сертификатами, из которой вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 358 элементов. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

Как вы видите, откроется знакомая оснастка управления сертификатами, из которой вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 358 элементов. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

Настройка сервера с доступом в Интернет для получения файлов списка доверия сертификатов

Чтобы распространять доверенные корневые сертификаты, вы можете использовать следующие два метода. Неверные сертификаты общеизвестны как мошеннические сертификаты. Как и для списка доверенных целей, существует два механизма для распространения списка ненадежных сертификатов.

Администратор не смог включить или отключить тип обновления или другой, и произошли следующие сценарии. Процедура выполнения этой конфигурации описана в разделе этого документа. Чтобы упростить распространение доверенных или ненадежных сертификатов для отключенной среды, вы должны сначала настроить файл или веб-сервер для загрузки файлов из списка целей, разрешенных механизмом автоматического обновления.

Совет

. Для генерации индивидуальных файлов сертификатов можно использовать команду certutil -syncWithWU. Полученные таким образом сертификаты можно распространить на клиентов с помощью GPO

.

Для установки всех сертификатов, содержащихся в файле, воспользуемся утилитой updroots.

exe

(она содержится в архиве rootsupd.exe, который мы распаковали в предыдущем разделе).

Чтобы настроить сервер, имеющий доступ к Интернету, для извлечения файлов из списка разрешенных целей. В некоторых организациях вам может потребоваться обновить только списки несанкционированных разрешенных целей, а не списки допустимых допустимых целей.

Для выборочной переадресации только списков несанкционированных разрешенных целей

В этом разделе объясняется, как создавать, тестировать и фильтровать доверенный список доверенных объектов, которые вы хотите использовать на компьютерах вашей организации. Это решение доступно как для отключенных сред, так и для подключенных сред. Существует две процедуры для настройки списков доверенных целей.

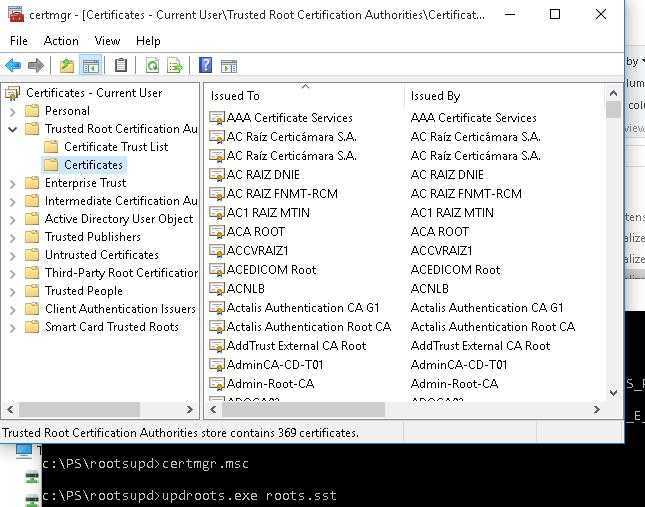

Установка сертификатов из STT фалйла выполняется командой:

updroots.exe roots.sst

Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority.

Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority.

Удаление старого сертификата ЭЦП

Иногда появляется необходимость удалить сертификат из хранилища Windows, устаревший, поврежденный или сертификат, в котором больше нет необходимости. К примеру, нужно удалить неиспользуемые сертификаты для Кабинета Налогоплательщика РК, а также портала Статистики РК либо других порталах, которые используют для входа сертификаты непосредственно из хранилища Windows. Рассмотрим, как удалить старый сертификат ЭЦП.

Имеется два способа доступа к хранилищу сертификатов: через свойства Internet Explorer либо через оснастку осуществляемого управления Windows.

Итак, первый способ, который позволяет удалить сертификаты (ЭЦП) пользователя. Для этого потребуется открыть Панель управления (в перационной системе Windows 10 щелкнуть правой клавишей по кнопке Пуск). Далее в открывшейся Панели управления выбрать пункт Сеть и Интернет.

Далее в открывшемся окне щелкнуть по пункту Управление настройками браузера, появится окно Свойства: Интернет. Перейти на вкладку Содержание, в ней нажать на кнопку Сертификаты. В появившемся окне Сертификаты можно удалить сертификат, в котором нет необходимости.

Но существует минус в этом способе. При использовании данного способа мы видим не все сертификаты, которые установлены, и не ко всем сертификатам имеется доступ.

Для того, чтобы получить полный доступ к хранилищу сертификатов Windows, используется доступ через оснастку управления. Понадобится в Командной строке или в окне Выполнить (комбинация клавиш Windows +R) ввести название оснастки — certmgr.msc. Эта оснастка приводит к получению полного доступа к хранилищу сертификатов Windows, и к сертификатам пользователя, и к корневым центрам сертификации. Вот мы и рассмотрели, как удалить электронную подпись с компьютера.

Все

тарифы на электронные подписи Вы можете посмотреть

в разделе

.

Для работы с электронными документами. Теперь возникает другой, вполне резонный вопрос, а как удалить ЭЦП с компьютера

или из реестра

, и стоит ли вообще это делать.

Как удалить сертификат ЭЦП

Как известно, сертификат ЭЦП хранится в реестре Windows

, но нам эта информация сегодня не пригодится, копаться в реестре мы не собираемся. А для того, чтобы , мы воспользуемся другим, более простым методом. Для этого необходимо выполнить несколько несложных действий.

Откройте меню Пуск

→ Панель управления.

В строке поиска напишите свойства браузера

, а в левой части окна нажмите Свойства браузера.

В открывшемся окне перейдите на вкладку , где в разделе Сертификаты

нажмите одноименную кнопку Сертификаты.

Откроется окно со всеми установленными на компьютер сертификатами.

Найдите нужный сертификат, выделите его и нажмите Удалить

.

При этом появится предупреждение о том, что зашифрованная с помощью данного сертификата информация не сможет быть расшифрована. Если вы уверены в своих действиях, нажмите Да.

Как посмотреть сертификат ЭЦП

Для того, чтобы убедиться в правильности выбора сертификата, непосредственно перед его удалением, вы можете просмотреть сертификат

, выделив его, и нажав Просмотр.

Перед вами откроется окно с конкретным сертификатом. Здесь представлена вся информация на данный сертификат.

Таким образом можно удалить сертификат ЭЦП с компьютера

. Также, для того, чтобы открыть хранилище сертификатов

, существует и другой способ, возможно для кого-то более удобный.

На клавиатуре нажмите (сочетание клавиш Win + R), в открывшемся окне введите certmgr.msc

. Нажмите Ок.

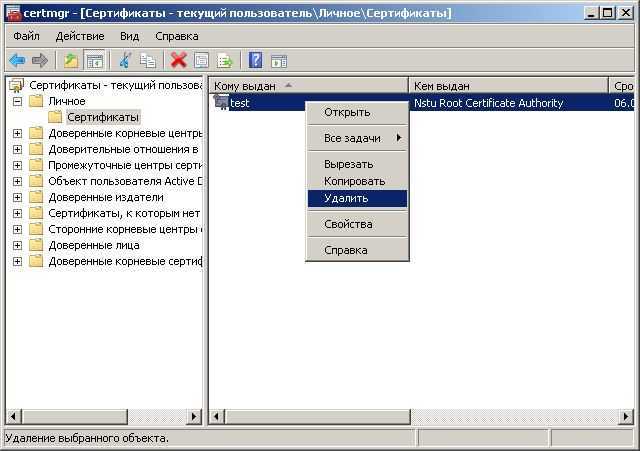

Откроется окно с сертификатами. Как и в предыдущем случае, найдите сертификат, который необходимо удалить, выделите его, нажмите правой кнопкой мыши (на нем нажмите) и выберите Удалить.

Все. Сертификат ЭЦП удален с компьютера

. При все при этом, все же не лишним будет напомнить, что при удалении сертификата с компьютера, подвергаются риску некоторые более ранние документы, при шифровании которых использовалась настоящая ЭЦП.

Рядовые пользователи с хранилищем сертификатов Windows 7 или любой другой операционной системы, относящейся к этому семейству, не сталкиваются практически никогда. Но вот системным администраторам или юзерам достаточно высокого уровня подготовки иногда бывает крайне необходимо использовать его для удаления старых документов или цифровых подписей, а также для установки новых. Зачем все это нужно и где в Windows 7 хранилище сертификатов, далее и рассмотрим. Заранее надо сказать, что обычным пользователям рассмотрение этих вопросов может понадобиться и в целях получения общей информации, и для выполнения вышеописанных действий, поскольку нельзя исключать, что они в определенной ситуации могут потребоваться.

Возможные проблемы и как их решить

Windows не может проверить подлинность сертификата

Чаще всего такая ошибка возникает в старых версиях ОС Windows. К примеру, если используется Windows 7, необходимо обновить ее до пакета исправления SP1 и импортировать сертификата еще раз.

Также сами разработчики криптографического комплекса «Крипто Про» рекомендуют применять 64-битные системы.

Такое требование актуально для системы Windows 7 и последующих. При этом Windows XP версии SP3 выходила только в 32-битной версии, но в ней подобной проблемы никогда не возникает.

Поскольку Windows XP и Windows Vista уже серьезно устарели и поддержка этих операционных систем уже не производится, крайне рекомендуется обновить их хотя бы до Windows 7.

Ошибка с правами

Чаще всего эта ошибка возникает если у пользователя, из-под которого производят импорт сертификата УЦ, нет прав для выполнения данного действия.

Тогда требуется войти на компьютер под учетной записью администратора. Либо осуществить импорт используя опцию «Запуск от имени администратора» при щелчке мышью.

Ошибка импорта

Система Windows может сообщить об ошибке при попытке добавить сертификат в хранилище.

Она чаще всего происходит по одной из следующих причин:

- Установлена старая версия криптопровайдера — в настоящее время сертификаты выпускаются согласно ГОСТ 2012 года, для которого требуется минимально версия Крипто Про 4.0

- Копия открытого ключа данного сертификата уже была установлена в систему (проверить это можно просмотреть перечень установленных ЭЦП через панель управления Крипто Про;

- Windows не может получить доступ к реестру, либо работа с ним заканчивается ошибкой — желательно произвести проверку и восстановление реестра средствами Windows, либо использовать сторонние программы как, например, C&CLeaner.

- Время действия КС удостоверяющего центра, импорт которого пытается выполнить пользователь, истекло. Необходимо получить новый сертификат с действующим периодом.

- Поврежден сам файл сертификата УЦ. Необходимо получить новую копию и осуществить импорт снова.

Не найден локальный сертификат удостоверяющего центра

Такая ошибка чаще всего возникает при работе в системе банк-клиент. В этом случае во время установления связи между банковским сервером и клиентским компьютером, банк присылает, а у клиента его нечем проверить.

Для решения этой проблемы необходимо запросить у банка требуемый сертификат. Установить его в систему и указать, что это КС Удостоверяющего центра.

Еще одним случаем данной ошибки является установка на клиентском компьютере сертификата другого удостоверяющего центра, а не того, каким был заверен сертификат банка. В такой ситуации необходимо запросить у банка и установить в систему правильный КС.

Не установлен корневой сертификат

Если возникает проблема с установкой, в первую очередь необходимо убедиться, что на компьютере установлена лицензионная ОС Windows.

Очень часто в пиратских версиях системы функционал частично обрезается, чтобы обеспечить функционирование операционной системы без фактической лицензии, отключаются некоторые системные службы.

Еще одной часто встречающейся проблемой является использование на данном компьютере двух и более криптопровайдеров либо специализированного программного обеспечения для шифрования.

Возникает ситуация, что криптопровайдеры начинают конфликтовать друг с другом, поскольку каждый пытается управлять хранилищем сертификатов самостоятельно.

Если необходимо использовать оба (например, клиентское ПО использует разный набор криптопровайдеров), то тогда необходимо их обновить до самой актуальной версии, поскольку разработчики оперативно исправляют появляющиеся ошибки.

Данные об активации MS Windows XP

Данные об активации MS Windows XP хранятся в папке: (чаще всего это ), в файлах:

| Первоначальные данные | |

| Текущие данные |

| Тип | Размер (байт) |

|---|---|

| XP OEM | 1374 |

| XP GGK | 2422 |

| XP GGS | 2206 |

Для того, чтобы при переустановке не выполнять повторную активацию нужно заранее создать резервную копию, а после повторной установки восстановить файлы.

Squid

Список URL необходимый для обновления/активации, можно использовать в :

- /usr/local/etc/squid/MS_Windows.urls

-

windowsupdate.com microsoft.com usertrust.com

nblookup

NBLookupV1.exe версия: 1.0, для Windows 2000, Windows NT, Windows Server 2003, Windows XP

nblookup-v1_exe.zip,оригинал

Удаление старых сертификатов на Windows

Чтобы файлы смогли обновиться, нужно удалить старые или ненужные сертификаты:

- Нажать сочетание клавиш «Win + R». Откроется окно «Выполнить». В поле нужно ввести команду «mmc» (без кавычек). Далее потребуется щелкнуть на «Ок».

- Откроется Microsoft Management Console. Это среда для управления операционной системой. В появившемся окне нужно щелкнуть на «Файл». В меню выбрать пункт «Добавить или удалить…». Должно появиться еще одно окно.

- В управлении оснастками есть два раздела. Нужно в левой части выбрать сертификаты, после чего нажать на «Добавить». Откроется менеджер по управлению сертификатами. Далее нужно выбрать первый пункт — «Моя учетная запись пользователя», нажать на «Готово».

- После этого операционная система опять откроет консоль параметров. В левой части окна нужно раскрыть вкладку «Сертификаты — текущий профиль». Далее понадобится перейти в ветку доверенных корневых центров. Внутри есть папка «Сертификаты». Нужно щелкнуть на нее левой кнопкой мыши. В окне рядом отображены все установленные корневые центры сертификаций.

- Если есть несколько файлов, начинающихся с «УЦ» (например, криптопро), то их можно удалить, поскольку они не стандартные. Это файлы удостоверяющих центров.

- Нужно выделить все пункты, нажать правую кнопку мыши, щелкнуть по «Удалить». После чего нужно подтвердить действия.

Важно! Если при попытке удалить что-либо высвечивается ошибка, то необходимо авторизоваться с учетной записи, у которой есть права администратора. Далее нужно удалить сертификаты безопасности на Windows 7, XP, 10 для интернет-узла

Для этого нужно вернуться в консоль управления Microsoft, затем сделать следующее:

Далее нужно удалить сертификаты безопасности на Windows 7, XP, 10 для интернет-узла. Для этого нужно вернуться в консоль управления Microsoft, затем сделать следующее:

- Выбрать вкладку «Другие пользователи».

- Перейти в соответствующую папку.

- В списке под графой «Кем выдан» нужно найти то же самое УЦ, затем нажать на «Удалить».

- Далее необходимо повторно подтвердить действия.

Удаление сертификата на Windows

Другие варианты

Есть ещё масса других сторонних программ, которые точно так же позволяют работать с сертификатами, установленными в операционной системе. Но вот пользоваться ими не рекомендуется – никто не может гарантировать, что в исходном коде подобного приложения нет команды отправки сертификата на внешний сервер.

Единственная сертифицированная в Минкомсвязи программа для работы с электронными подписями – это именно КриптоПРО CSP (на текущий момент актуальны версии 3.5 или старше). Её использование – это своего рода гарантия защиты от возможной компрометации ЭЦП.

Итого, где находится сертификат электронной подписи на компьютере? В системной папке пользователя, а удобней всего с ключами работать при помощи программы КриптоПРО CSP. С её помощью можно совершить быстрый перенос электронной подписи с одного компьютера на другой даже без использования USB-рутокена. А для быстрого просмотра самих ключей или удаления некоторых из них удобней всего использовать Internet Explorer.

При обмене электронной информацией на разных уровнях (открытие сайта в браузере, сообщение в Messenger, запуск программного обеспечения для подключения к другой рабочей станции, передача документов в системах подачи электронной отчетности и т.п.) разработана система цифровых сертификатов.

Эта инфраструктура проверяет подлинность источника и приемника пакета данных, являются ли они доверенными для проведения электронной транзакции.

В операционных системах семейства Microsoft Windows сертификаты сохраняются в хранилищах, которые бывают двух типов:

– Certificate store локального компьютера – содержит сертификаты, необходимые в проверке подлинности сервера для клиентских станций;

– Certificate store для пользователя – содержит сертификаты приложений, которые запускает определенный пользователь.

При открытии некоторых сайтов, удаленного подключения к персональному компьютеру или ноутбуку, приложений для обеспечения безопасного соединения (например, Cisco AnyConnect) и т.п., может открываться запрос о проверки сертификата. В зависимости от выбранного ответа (доверять, не доверять), сертификат попадает в соответствующий раздел хранилища. От этого зависит выполнение дальнейшего взаимодействия.

Сертификаты подразделяются на корневые и личные. Корневые сертификаты (CA) выдают центры сертификации для подписания SSL-сертификатов (используются для шифрования персональных данных), т.е. являются частью секретного ключа. Личные сертификаты необходимы пользователям для их идентификации при обмене электронными пакетами информации.

Чтобы ознакомиться с доверенными корневыми сертификатами, личными сертификатами и сертификатами, к которым нет доверия, нужно воспользоваться стандартной консоли управления Windows MMC.

Для ее запуска открывается окно выполнения программ с помощью сочетания клавиш Win R.

В меню «Файл» выбирается пункт «Добавить/удалить оснастку» (Add/Remove Snap-in).

Перечень возможных оснасток содержит «Сертификаты» (Certificates), которые включаются кнопкой «Добавить» (Add).

На дальнейшем шаге необходимо указать тип аккаунта, для которого будет использоваться оснастка.

:/> Sony CMD-CD5 — Я всё никак не успокоюсь… — Helpix

Завершение операции осуществляется кнопкой «ОК».

Чтобы данные настройки отображались для последующих запусков консоли, в меню «Файл» выбираются пункты «Сохранить» (Save) или «Сохранить как» (Save as).

Если в подхранилище не хватает сертификатов, то через контекстное меню можно выполнить импорт.

Возможен импорт трех видов сертификатов:– Personal Information Exchange – PKCS #12 (.PFX, .P12)– Cryptographic Message Syntax Standard – PKCS #7 Certificates (.P7B)– Microsoft Serialized Certificate Store (.SST)

Для загрузки необходимо выбрать файл соответствующего формата.

Большинство сертификатов сохраняются только в реестре операционной системы, некоторые – в специальных директориях.

Для текущего пользователя сертификаты настроек расположены в ветке

Для сертификатов групповых политик текущего пользователя ветка другая

Отдельные пользовательские сертификаты расположены в ветке с идентификатором безопасности

На уровне компьютера используются две ветки реестра:

Для настроек служб HKEY_LOCAL_MACHINESoftwareMicrosoftCryptographyServicesServiceNameSystemCertificates

Если компьютер включен в Active Directory, то нужен раздел

Пользовательские сертификаты сохранены в форме файлов в каталогах:

Обновление корневых сертификатов в Windows 7

Несмотря на то, что Windows 7 уже снята с поддержки, есть много пользователей и компаний, в которых она еще используется.

После установки чистой Windows 7 из образа вы может столкнуться, что многие современные программы и инструменты на ней не работают из-за того, что они подписаны с помощью новых сертификатов. В частности, были жалобы, что в Windows 7 64 без обновления сертификатов не удается установить .Net Framework 4.8. или

vs_Community.exe с ошибкой:

installer manifest failed signature validation

Чтобы обновить корневые сертификаты в Windows 7, нужно скачать и установить MSU обновление KB2813430 (https://support.microsoft.com/en-us/topic/an-update-is-available-that-enables-administrators-to-update-trusted-and-disallowed-ctls-in-disconnected-environments-in-windows-0c51c702-fdcc-f6be-7089-4585fad729d6).

После этого вы можете использовать утилиту certutil для генерации SST файла с сертификатами (на этом или на другом компьютере):

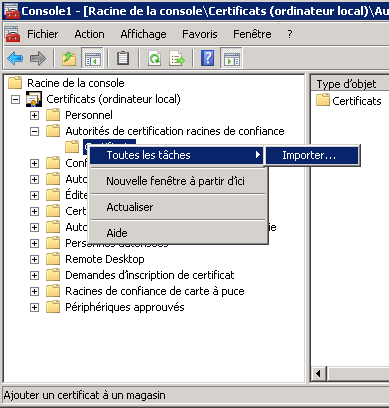

Теперь можно импортировать сертификаты в доверенные:

MMC -> add snap-in -> certificates -> computer account > local computer. Перейдите в раздел Trusted root certification authority, выберите All Tasks -> Import, найдите ваш SST файл (в типе файлов выберите Microsoft Serialized Certificate Store — *.sst) -> Open -> Place all certificates in the following store -> Trusted Root Certification Authorities

Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

Если вам необходимо регулярно обновлять корневые сертификаты в изолированном от Интернета домене Active Directory, существует несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповой политики. В изолированных сетях Windows вы можете настроить обновление корневого сертификата на компьютерах пользователей несколькими способами.

Первый метод предполагает, что вы регулярно вручную загружаете и копируете файл с корневыми сертификатами в изолированной сети, полученный следующим образом:

Затем сертификаты из этого файла можно установить через SCCM или сценарий входа PowerShell в GPO:

Второй способ предполагает получение обновленных корневых сертификатов с помощью команды:

Некоторые файлы корневого сертификата (CRT) появятся в указанном сетевом каталоге, включая файлы (authrootstl.cab, disallowedcertstl.cab, disallowedcert.sst, thumbprint.crt).

Затем с помощью GPP необходимо изменить значение параметра реестра RootDirURL в ветке HKLM \ Software \ Microsoft \ SystemCertificates \ AuthRoot \ AutoUpdate. Этот параметр должен указывать на сетевую папку, из которой клиенты должны получать новые корневые сертификаты. Перейдите в раздел редактора GPO Computer Configuration -> Preferences -> Windows Settings -> Registry. И создайте новое значение реестра со значениями:

Действие: ОбновитьУлей: HKLMКлючевой путь: Software \ Microsoft \ SystemCertificates \ AuthRoot \ AutoUpdateИмя значения: RootDirURLТип: REG_SZДанные значения: file: // \\ dc01 \ SYSVOL \ winitpro.ru \ rootcert\

Осталось назначить эту политику компьютерам, а после обновления политик проверить появление новых корневых сертификатов в магазине.

Политика «Отключить автоматическое обновление корневого сертификата» в разделе «Конфигурация компьютера» -> «Административные шаблоны» -> «Система» -> «Управление связью через Интернет» -> «Параметры связи через Интернет» должна быть отключена или не настроена.

В этой статье мы рассмотрели несколько способов обновления корневых сертификатов в Windows, изолированной от Интернета.

Источник изображения: winitpro.ru

![Как установить корневые сертификаты windows 10 [легкие шаги]](http://piter-begom.ru/wp-content/uploads/e/7/2/e72fe1e2b45ff41c26d0551a534313d0.png)

![Как установить корневые сертификаты windows 10 [простые шаги] - как 2022](http://piter-begom.ru/wp-content/uploads/6/9/0/690286f184e3389f0aff7a83b45663ba.png)

![Ms windows [мозаика системного администрирования]](http://piter-begom.ru/wp-content/uploads/9/b/4/9b4d5a6a272142d2aa086bb2a5c67100.png)

![Как установить корневые сертификаты windows 10 [легкие шаги]](http://piter-begom.ru/wp-content/uploads/3/b/8/3b846c78abf1e8c3748d5771d7be5223.png)